Atexec 免杀

文章目录

在内网渗透的横向移动中,一般会用到 Psexec、Atexec这两个工具(目标 Windows),此处不深究它们的技术原理,而是针对 Atexec 的免杀问题。

impacket 中的 Atexec 是 Python 版本的,不过 Github 上也有编译的 EXE,比如:https://github.com/maaaaz/impacket-examples-windows ,但这些版本的 Atexec 不免杀,用着很鸡肋。

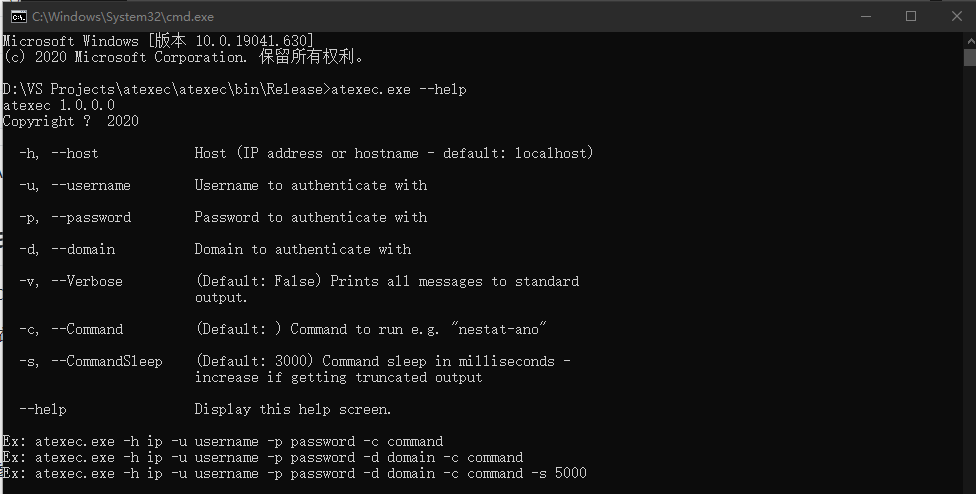

收集各种信息后,实现了一个免杀的 C# 版 Atexec。

实际使用的时候虽然已经免杀,但仍可能遇到其他问题(比如目标拒绝访问之类的)

若是 RPC 拒绝访问(Access Deny)可采用以下步骤解决:

1) net share 查看共享是否正常,netstat -ano 查看 135,445 端口是否打开

2)net use \ip\ipc$ “password” /user:“username” 验证是否可连接

3)若仍旧无法连接目标,在目标打开注册表,转到 HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System\ , 查看是否存在 LocalAccountTokenFilterPolicy 且其值是否为 1 (关闭远程限制),若为 0 则修改为 1;若不存在则新建并设置其值为 1

对于 System.UnauthorizedAccessException: 拒绝访问,猜测应该是目标的共享问题(此处没演示用法就是这个原因,之前在公司的电脑是可以连接目标虚拟机的,扑街)

工具地址:https://github.com/dds2333/atexec_sharp

参考:

文章作者 dds2333

上次更新 2020-11-29